다가오는 다음을 향해

[AWS] AWS 계정 생성 후 보안조치 (2) - 루트 사용자의 MFA 활성화(Activate MFA on your root account) 본문

[AWS] AWS 계정 생성 후 보안조치 (2) - 루트 사용자의 MFA 활성화(Activate MFA on your root account)

hyeseo 2022. 8. 10. 17:27AWS 계정 생성 후 보안조치 (2)

- 루트 사용자의 MFA 활성화(Activate MFA on your root account)

📌 목차

1. 구글 OTP 설치 (Google Autjemtocator)

2. 루트 사용자의 MFA 활성화(Activate MFA on your root account)

MFA란?

MFA는 사용자가 AWS 웹 사이트 또는 서비스에 액세스할 때 사용자의 정규 로그인 자격 증명 외에도 AWS가 지원되는 MFA 메커니즘의 고유 인증을 제출하라고 요청함으로써 보안을 더욱 강화합니다.

MFA 디바이스 유형 중 구글OTP를 이용한 가상 MFA 디바이스 활성화 했습니다.

💡 가상 MFA 디바이스

스마트폰 태블릿에서 지원되는 RFC 6238과 호환되는 가상 MFA 앱을 사용합니다.

AWS에서 사용하려면 가상 MFA 앱이 6자리 인증 코드(OTP)를 생성해야 합니다.

아이폰 : Authy , Duo Mobile , LastPass Authenticator , Microsoft Authenticator , Google Authenticator , Symantec VIP안드로이드 : Authy , Duo Mobile , LastPass Authenticator , Microsoft Authenticator , Google Authenticator , Symantec VIP

1 . 구글 OTP 설치 (Google Autjemtocator)

AppStore 또는 Google Play 에서 구글 OTP를 다운로드, 설치 후 정상 작동까지 확인합니다.

2 . 루트 사용자의 MFA 활성화(Activate MFA on your root account)

1. AWS 로그인 후 우측 상단 주황색 아이디를 클릭합니다.

2. 오른쪽 상단 주황색 아이디를 눌러 펼쳐진 메뉴의 [보안 자격 증명]을 클릭합니다.

3. [보안자격증명] - [멀티 팩터 인증 (MFA)]을 클릭합니다.

4. [MFA 활성화]를 클릭합니다.

5. 가상 MFA 디바이스를 선택 후 [계속] 을 클릭합니다.

6. 2번의 OR 코드표시를 클릭하여 QR 코드를 활성화 합니다.

7. 구글 OTP 앱에서 [OR코드스캔]을 클릭 후 AWS에서 활성화 된 QR 코드를 스캔합니다.

8. 구글 OTP 앱에서 6자리 인증코드가 생성됩니다.

9. [가상 MFA 디바이스 설정] MFA 코드1, MFA 코드2에 구글 OTP 인증코드를 두번 연속 입력 후 [MFA할당] 을 클릭합니다.

10. [보안자격증명] - [멀티 팩터 인증(MFA)] 에 아래와 같이 등록됩니다.

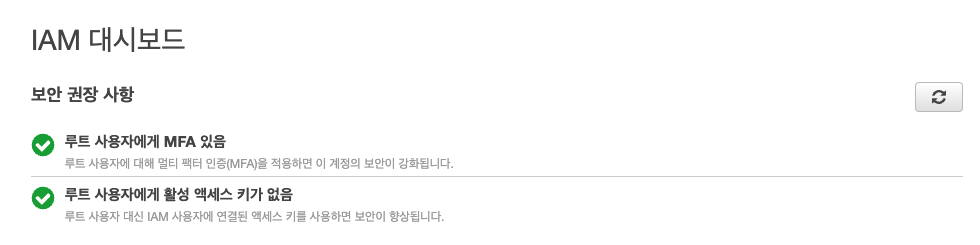

대시 보드에서도 MFA가 활성화된걸 확인할 수 있습니다.

다음 글 개별 IAM 사용자 생성(Create individual IAM users)

https://tira-0.tistory.com/183

[AWS] AWS 계정 생성 후 보안조치 (3) - IAM 사용자 생성 및 그룹 생성 권한 할당

AWS 계정 생성 후 보안조치 (3) - 개별 IAM 사용자 생성 및 그룹 생성 권한 할당 📌 목차 - 루트 사용자로 로그인 - 개별 IAM 사용자 생성(Create individual IAM users) - 그룹을 사용하여 권한..

tira-0.tistory.com

'Server > AWS' 카테고리의 다른 글

| [AWS] AWS EC2 인스턴스 생성하기 (ubuntu) (0) | 2022.08.19 |

|---|---|

| [AWS Error] fatal error: no supported authentication methods available (server sent: publickey) (0) | 2022.08.19 |

| [AWS] AWS 계정 생성 후 보안조치 (3) - IAM 사용자 생성 및 그룹 생성 권한 할당 (0) | 2022.08.11 |

| [AWS] AWS 계정 생성 후 보안조치 (1) - 회원가입 및 보안조치의 필요성 (0) | 2022.08.10 |

| [AWS] 아마존웹서비스(AWS)란? (0) | 2022.08.10 |